اکتبر ماه آگاهی ملی امنیت سایبری (NCSAM) هست و چه زمانی بهتر از حالا برای حرف زدن درباره وضعیت فعلی امنیت سایبری اینترنت اشیاء (IoT Cybersecurity)؟

دستگاههای IoT از بلندگوهای هوشمند (Smart Speakers) تا شبکههای صنعتی عظیم ماشین به ماشین (M2M) رو شامل میشن. این دستگاههای متصل توی زمینههای مختلف خیلی محبوب شدن.

بهخاطر قابلیت اتصالشون به اینترنت و استفاده گسترده، محصولات IoT هدفهای اصلی برای هک هستن.

نوع جدیدی از هک

دادههای قدیمی نشون میدن که موج اول حملات IoT توی سال 2016 شروع شد. توی اون زمان، هکرها بیشتر سراغ دستگاههایی مثل روترها (Routers) و دوربینهای IP رفتن و اونا رو به باتنتها (Botnets) تبدیل کردن؛ یعنی دستگاههای آلودهای که بهصورت گروهی کنترل میشن. بدون اینکه صاحبانشون بفهمن، هکرها از قدرت جمعی یه باتنت برای حملات مخرب بزرگ استفاده کردن.

متأسفانه از اون هکهای 2016، مجرمان سایبری جسورتر و خلاقتر شدن. یه هک جدید یه دستگاهی رو هدف گرفت که تا 16 تا دوربین مداربسته (CCTV) رو کنترل میکرد و اونا رو در معرض هایجک از راه دور قرار داد. یه شرکت امنیتی که این نقص رو پیدا کرد، هشدار داد که ممکنه تا 2500 مدل دوربین رو تحت تأثیر قرار بده.

تهدیدهای خاص و متعدد

یه خطر امنیتی شناختهشده اینه که شرکتهای سازنده دستگاههای IoT با نقصهای معلوم، همیشه اونا رو کامل پچ (Patch) نمیکنن. گاهی هم بهخاطر بیتجربگی یا عجله برای عرضه سریع سختافزار، کلاً امنیت رو نادیده میگیرن.

حملات در سطح شبکه هم جزو خطرات امنیتی دستگاههای IoT هستن. یه هکر ممکنه یه حمله توزیعشده منع سرویس (DDoS) راه بندازه که دستگاههای متصل به شبکه رو با درخواستهای بیش از حد غرق میکنه. سرور نمیتونه درخواستهای واقعی رو پردازش کنه و اغلب کل سایتها رو خاموش میکنه.

جعل RFID (RFID Spoofing) هم میتونه دستگاههای IoT رو به خطر بندازه. این کار به مجرمان سایبری اجازه میده سیگنالهای جعلی RFID بسازن و دادههای ارسالی رو بخونن و ضبط کنن.

ولی بزرگترین چالش امنیتی برای حرفهایهای IoT، تهدیدهای نرمافزاریه. هکرها به ویروسهای تروجان (Trojan Viruses)، اسکریپتهای مخرب و مالور (Malware) وابستهان تا سیستمهای IoT رو از کار بندازن.

نقش مصرفکنندهها توی مشکلات امنیتی

یه گزارش از Mozilla میگه تا سال 2020، حدود 30 میلیارد دستگاه متصل خواهیم داشت. متأسفانه امنیت IoT فقط مشکل حرفهایهایی که سعی میکنن جلوی نفوذ هکرها رو بگیرن نیست. مصرفکنندهها هم باید فعالانه تهدیدهای امنیتی رو کم کنن.

خیلیها انقدر از قابلیتهای جذاب یه گجت جدید IoT، مثل دوربین امنیتی با تشخیص چهره یا گجت تناسباندام (Fitness Wearable) که الگوی خواب رو میسنجد، هیجانزده میشن که پروتکلهای امنیتی ساده رو فراموش میکنن. گذاشتن رمز عبور قوی و بهروزرسانی منظم دستگاهها برای نصب آخرین پچهای امنیتی خیلی مهمه.

مطالعه Mozilla نشون میده که دغدغه اصلی خیلی از صاحبای دستگاهها اینه که گجتها فقط درست کار کنن. وقتی طبق تبلیغ کار میکنن، امنیتشون به یه فکر ثانویه تبدیل میشه. فقط وقتی یه اتفاق نگرانکننده میافته، به خطرات احتمالی فکر میکنن.

چرا هکها گرون تموم میشن؟

آمار درباره هکها—نه فقط اونایی که به IoT ربط دارن—نشون میده هزینه سالانه برای اقتصاد آمریکا 100 میلیارد دلاره و حدود 100 هزار شغل رو از بین میبره. هکهایی وجود دارن که توی دورههای قبلی قابلتصور نبودن. مثلاً هک صوتی (Voice Hacking) یا تقلید صوت، یه نوع جدید از سرقت هویتهاست. این نگرانکنندهست چون خیلیها از صداشون برای فعال کردن دستیارهای شخصی (Personal Assistants) توی دستگاههای IoT مثل الکسا (Alexa) و گوگل اسیستنت (Google Assistant) استفاده میکنن. یه هک صوتی توی شبکه IoT میتونه خیلی بیشتر از تقویم روزانهتون رو به خطر بندازه. بعضیا دستگاههای IoT دادههای حساسی مثل اطلاعات پزشکی دارن که باید بهش فکر کنیم.

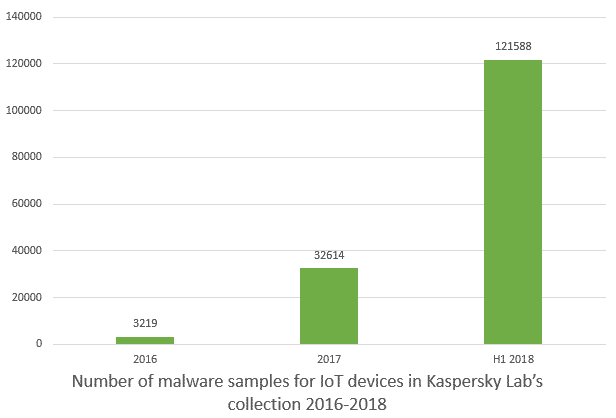

افزایش ویژه مالورها

دادههای Kaspersky Lab میگه باید حسابی مراقب حملات مالور به دستگاههای IoT باشیم. وقتی تیم تحقیقشون آمار 2017 رو با دادههای نیمه اول امسال مقایسه کرد، متوجه شدن نمونههای مالور که گجتهای هوشمند رو هدف میگیرن، سه برابر شده.

جالبه که مالور برای دوربینهای IP هنوزم برای هکرها جذابه، درست مثل سال 2016. توی یه مورد، محققای Kaspersky Lab دیدن یه نوع مالور توی فقط یه هفته 57 هزار دستگاه رو آلوده کرد.

تروجانها توی دروازه

گزارش Kaspersky Lab از یه ویروس تروجان جدید حرف زده که دامنه تأثیرش خیلی وسیعه. بهش میگن VPNFilter Trojan و دستگاههای IoT رو از کار میندازه و تقریباً خودبهخود نابودشون میکنه. VPNFilter بخشهای مهم فریمور دستگاه رو با دادههای بیفایده بازنویسی میکنه و بعد دستگاه رو ریاستارت میکنه.

محققا هنوز مطمئن نیستن این ویروس چطور پخش میشه. اولین گزارش دربارهش گفت حدود 500 هزار دستگاه، از جمله محصولاتی از برندهای بزرگ مثل Huawei، Netgear و ASUS، آلوده شدن.

ساختن اکوسیستم امنتر برای IoT

با توجه به شدت مشکلات بالا، خیلی تعجبآوره که فقط 10 درصد سازندههای دستگاهها احساس میکنن محصولاتشون امنیت کافی دارن. این ممکنه با یه برنامه امنیتی جدید از AT&T و Ericsson تغییر کنه، ولی فرهنگ بیتوجهی به امنیت توی فروشندههای سختافزار IoT احتمالاً آروم تغییر میکنه.

این برندها میخوان به سازندههای دستگاه کمک کنن تا گواهینامههای امنیتی بگیرن. در آینده، این گواهیها میتونن یه نقطه قوت برای مشتریایی باشن که نگران امنیت IoT هستن و میخوان از خودشون محافظت کنن.

این پروژه که به برنامه گواهینامه امنیت سایبری (Cybersecurity Certification Program) معروفه، دادههایی درباره آسیبپذیریهای شناختهشده IoT جمع میکنه و به سازندهها میده. برندها میتونن سریع به این تهدیدها واکنش نشون بدن و توسعهدهندهها از بزرگترین خطرات IoT باخبر بمونن.

کالیفرنیا اولین قانون امنیت IoT رو تصویب کرد

اخیراً کالیفرنیا اولین ایالتی شد که یه قانون امنیت IoT رو تصویب کرد و از سال 2020 اجرا میشه. این قانون حداقل استانداردهای امنیتی رو برای دستگاههای IoT تعیین میکنه، از جمله اینکه رمزهای پیشفرض هر دستگاه باید منحصربهفرد باشه. آیا این قانون الگویی برای مقررات بیشتر توی ایالتها و کشورهای دیگه میشه یا فقط یه هیاهوی موقتیه؟ باید منتظر یه هک بزرگ بمونیم تا با وضعیت فعلی امنیت سایبری IoT روبهرو شیم؟

نقشههایی برای تقویت امنیت IoT

شکی نیست که دستگاههای IoT نقاط ضعف امنیتی نگرانکنندهای دارن. ولی آگاهی روبهرشدی توی صنعت IoT—و حتی عموم مردم—درباره نیاز به حل این مشکلات با هم به وجود اومده. بیاید با هم برای یه اکوسیستم امنتر تلاش کنیم!

منبع: iotforall